1.摘要

电信安全水滴实验室情报狩猎追踪发现,在2023年11月28日至12月8日,境外高级勒索团伙疑似利用某OA管理系统、某审批管理系统、某资源管理系统的漏洞攻击中国境内能源、高新科技、数据中心、金融和生物制药等行业的二十余个企业、部门,植入后门后尝试内网横移窃取数据并投递Mallox勒索木马加密数据。截至发稿时间,已有多个攻击对象被数据加密勒索。

在此,电信安全建议各企业、各部门高度重视本次Mallox勒索团伙攻击预警,及时排查内部是否存在网络威胁并及时升级系统版本,充分利用威胁情报进行自查,强化生产和办公网络隔离,加强重要数据和服务器备份,收敛不必要的互联网暴露面。

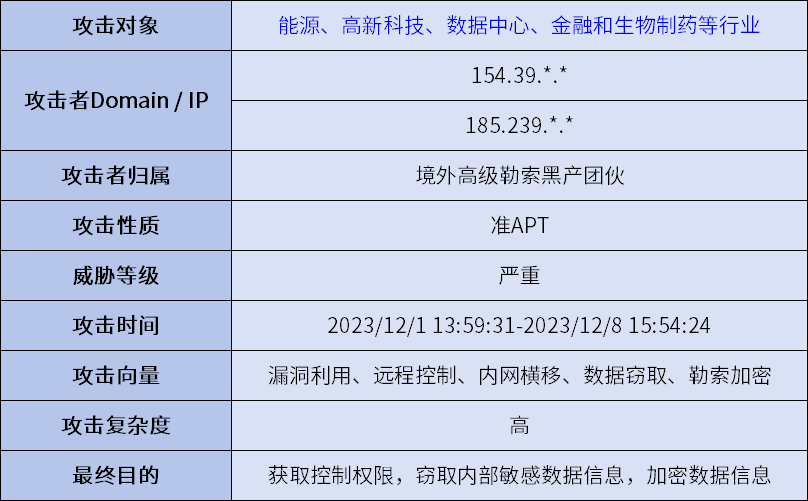

表1:勒索攻击专项详情

表1:勒索攻击专项详情

2.详情

2.1 威胁追踪

通过多种技术手段持续对境外高级勒索团伙做攻击威胁狩猎与检测,并发现境外Mallox勒索团伙对中国境内多个攻击对象展开专项渗透和勒索攻击,攻击资产和攻击手法具有高度同源相似性。根据狩猎分析攻击对象的内网攻击路径和武器库判断,勒索团伙攻击者疑似通过漏洞利用方式渗透到高新科技和数据中心等企业内部网络。勒索团伙专项攻击行动各项风险指标如下:

表2:Mallox勒索团伙各项攻击风险指标

表2:Mallox勒索团伙各项攻击风险指标

2.2 风险分析

为了更准确地分析勒索团伙的整体攻击行动风险状态,本文采用自研专利数据分析模型刻画分析攻击行动中的活跃程度。

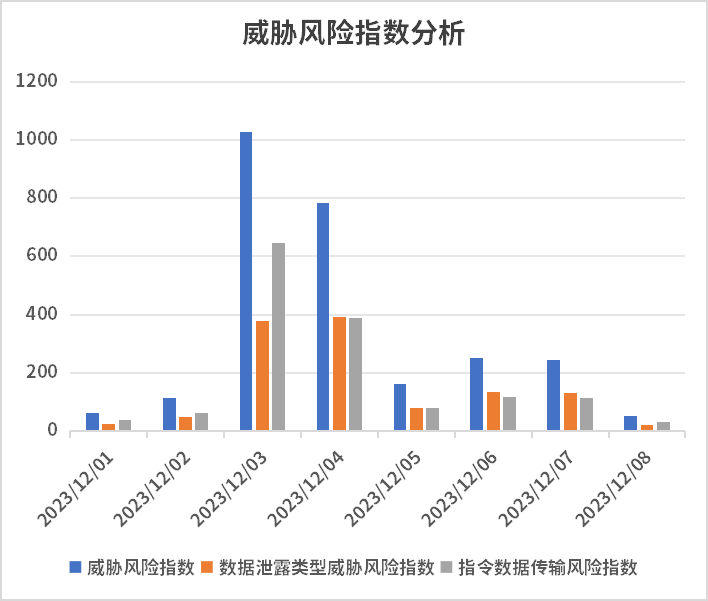

2.2.1.威胁风险分析

狩猎追踪发现,勒索团伙在本次攻击行动中,攻击威胁风险指数【1】峰值在12月3日,核实确认为12月2日新增攻击对象(疑似芯片企业)所致。这也说明勒索团队对该攻击对象进行了高强度攻击,而12月4日高威胁风险指数值由高新增攻击对象量形成。如图Mallox威胁日志指数分析:

表3:威胁风险指数分析

表3:威胁风险指数分析

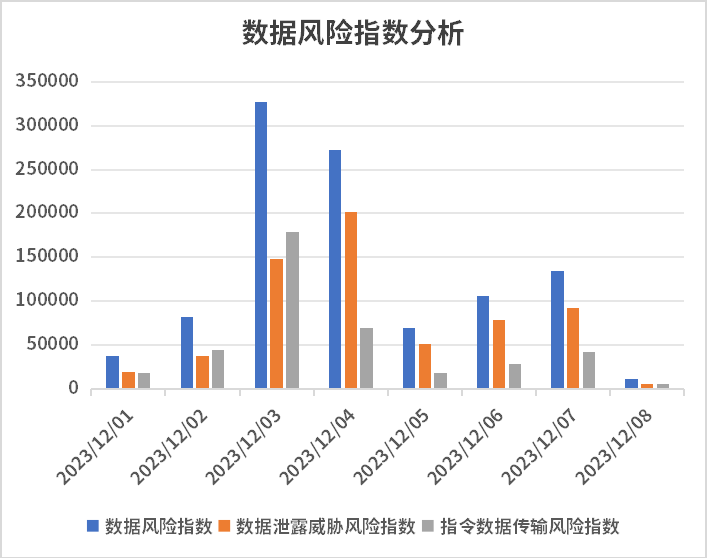

2.2.2.数据风险分析

根据攻击数据风险指数【2】来看,指数趋势基本与威胁风险指数一致,在12月4日的数据风险指数中数据泄露风险指数与指令数据传输风险指数差异不大,说明勒索团伙正在对某个攻击对象进行高频率的内网横移攻击活动。

表4:数据风险指数分析

表4:数据风险指数分析

2.3 综合线索分析攻击者

综合线索分析攻击者,将从勒索团伙的攻击手法、工作时间、攻击链路这三个维度进行分析。

2.3.1.攻击手法分析

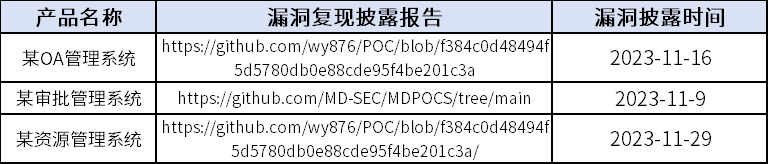

►攻击涉及漏洞及产品

从涉及国内的20多个攻击对象关联分析判断,勒索团伙先后利用国内三个产品(某OA管理系统、某审批管理系统、某资源管理系统)的漏洞进行攻击,上传webshell后门,随后部署内网代理和内网横移攻击。

表5:产品漏洞披露信息

表5:产品漏洞披露信息

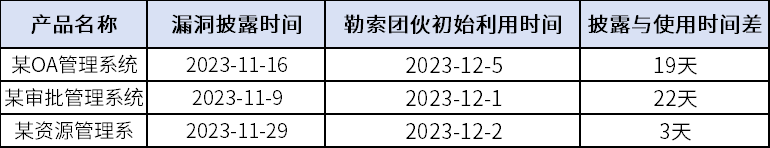

►漏洞利用与披露时间差

经终端日志排查验证,勒索团伙使用的漏洞为11月中下旬所披露,且漏洞披露时间与被勒索团伙利用的时间差最长22天,最短只有3天,充分说明勒索团伙具备漏洞武器库收集和补充能力。

表6:产品漏洞披露与被勒索团伙利用时间差

表6:产品漏洞披露与被勒索团伙利用时间差

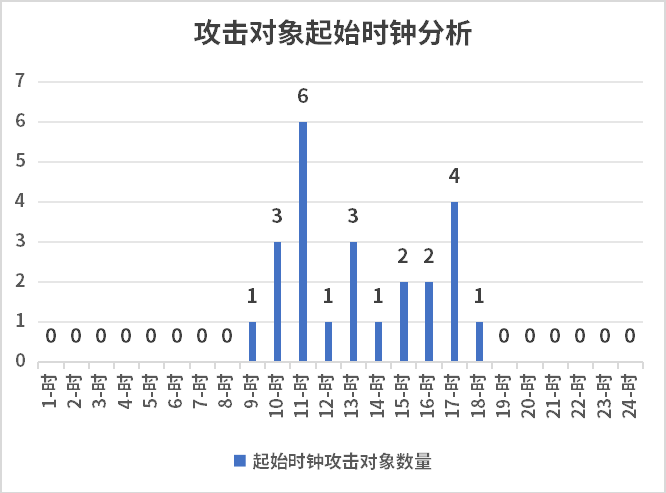

2.3.2.工作时间分析

分析勒索团伙在整个攻击行动中涉及攻击对象的起始攻击时钟信息发现,起始攻击主要集中在每天的9时—18时,执行数据加密操作则是集中在凌晨(运维难发觉异常),即说明勒索团伙攻击者工作时间与国内工作时间基本吻合。

表7:起始攻击时钟分析

表7:起始攻击时钟分析

2.3.3.攻击链路分析

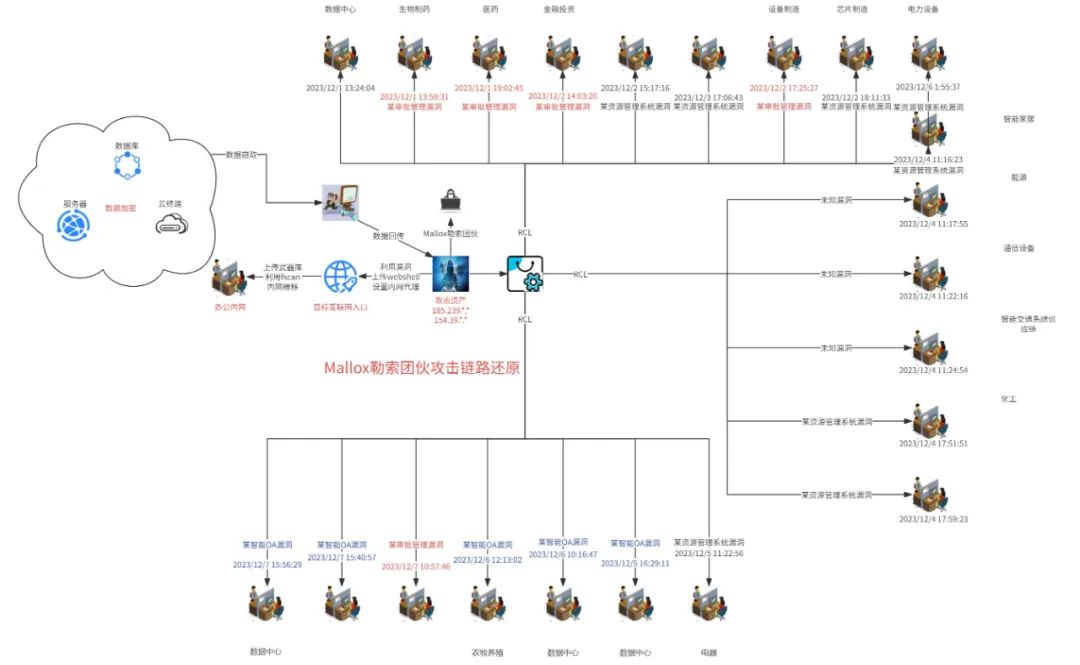

►整体攻击行动攻击链路

勒索团伙整个攻击行动从12月1日至7日,利用上述3个漏洞成功向20多个攻击对象植入webshell后门,并根据攻击对象价值评估内网横移攻击优先级排期。

图1:互联网攻击链路还原

图1:互联网攻击链路还原

►攻击路径分析

如上攻击链路所述,勒索团伙攻击者成功向攻击对象植入后门后,评估确定对攻击对象内网横移攻击后,会植入网络代理木马设置网络代理,并上传内网横移武器库(fscan等扫描工具)和勒索木马套件。攻击者利用fscan采集到的资产网络架构和账号信息后,重点渗透数据服务器和业务生产服务器,成功获取服务器权限后尝试窃取并回传数据,随后加载运行勒索木马进行数据加密。

图2:内网攻击路径分析

图2:内网攻击路径分析

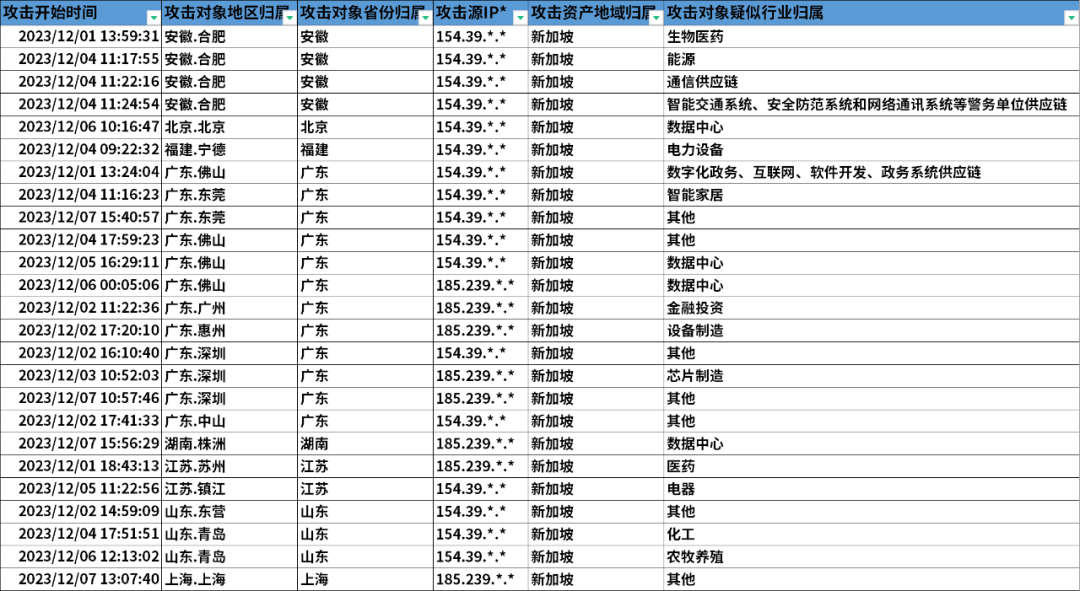

2.4 综合线索分析攻击对象

虽然目前勒索团伙攻击者已经成功向20多个攻击对象网络植入后门,但已被执行数据加密勒索攻击行为的只有个别攻击对象,且优先向数据中心和高新科技进行内网横移攻击。

表8: 攻击对象分析

表8: 攻击对象分析

2.4.1.资产空间测绘分析

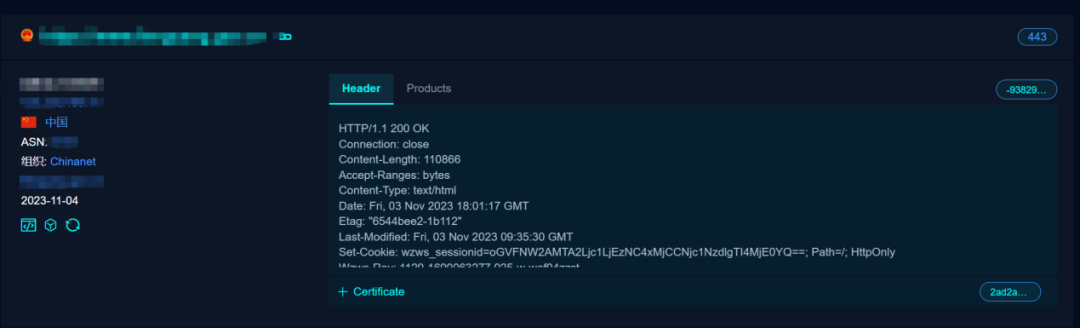

对勒索团伙利用的系统漏洞做全网资产测绘,发现大量同类产品资产在11月10日后仍在互联网暴露。

表9:互联网空间测绘漏洞关联产品分析

表9:互联网空间测绘漏洞关联产品分析

图3:风险资产暴露测绘

图3:风险资产暴露测绘

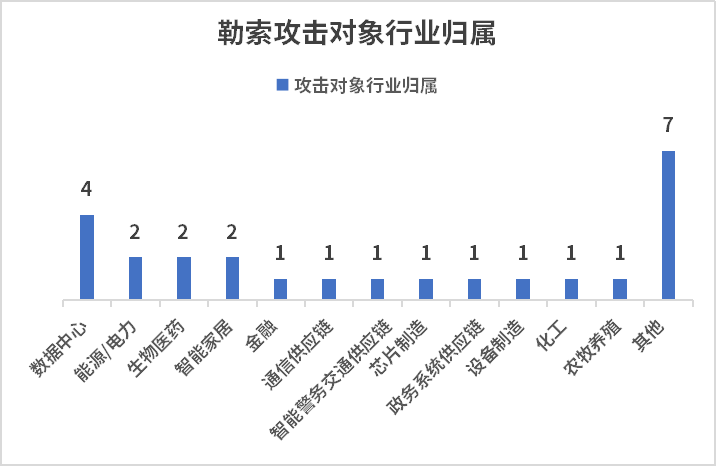

2.4.2.涉及行业/地区分析

如上攻击对象明细显示,勒索团伙攻击者在植入后门环节上并没有明显针对行业对象(覆盖数据中心、高新科技、能源、通信、金融和生物制药等),但在内网横移攻击环节,攻击者会重点倾向数据中心和高新科技企业,因为潜在敲诈对象的业务运营数字化和可支付巨额赎金的概率是勒索团伙重点评估维度。

表10:勒索攻击对象行业统计

表10:勒索攻击对象行业统计

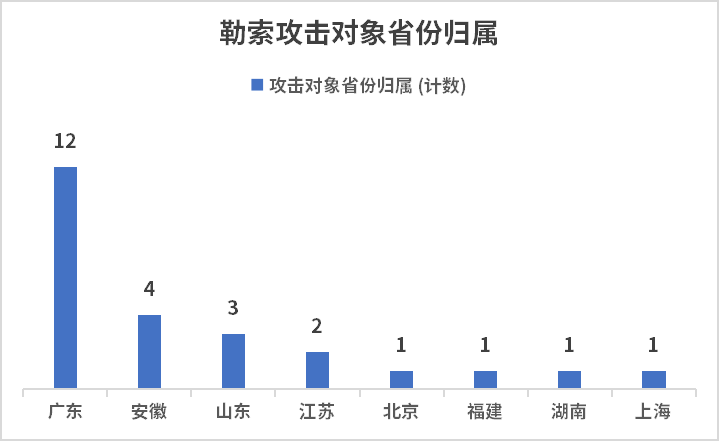

勒索攻击对象地区归属分析了解,本次Mallox勒索团伙攻击主要在东部沿海省份,且集中在广东省内。

表11:勒索攻击对象各省/市统计

表11:勒索攻击对象各省/市统计

综合多维信息评估后可得出结论,该勒索组织攻击线索现在仍有较高的勒索攻击预警和联防联控价值,且仍对该组织攻击资产进行持续化跟踪,并及时定向做出预警。

3.处置建议

3.1 前置预警建议

►1.做好重要数据和生产运营服务器备份;

►2.做好内网访问权限划分隔离;

►3.加强数据防泄漏安全建设;

►4.前置攻击资产拦截封堵;

►5.加强终端安全防护与威胁识别能力;

►6.收敛互联网出口暴露面;

►7.订阅电信安全公司的黑客组织/团伙威胁追踪前置情报预警服务;

►8.加固内外网系统、服务、插件等版本升级;

3.2 联防联控建议

►1.根据攻击源情报信息(154.39.*.*/185.239.*.*)进行自查;

►2.做好互联网出口服务器后门排查与清理;

►3.做好内部安全运营,落实威胁及时响应,防止大范围内网横移;

►4.订阅中国电信安全公司的黑客组织/团伙威胁追踪预警情报服务,通过专业情报前置狩猎方式,实现前置预警拦截和联防联控。

若需专项勒索行动ioc情报,请于本公众号后台发送“Mallox情报”获取。

文章注解:

【1】威胁风险指数:自研专利数据分析模型,威胁风险指数越高,攻击活动越强烈。

【2】数据分线指数:自研专利数据分析模型,数据分线指数越高,既说明攻击活动强弱,更表达攻击活动双向数据传输情况。

供稿:水滴实验室

编辑:宁信子

校对:李雪

执行主编:田金英

主编:冯晓冬

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】